Gli Stati Uniti erano preoccupati già da alcuni anni del programma nucleare che stava portando avanti l’Iran, dall’altra parte anche la vicina Israele stava chiedendo supporto per un bombardamento di tipo convenzionale verso i bunker iraniani. L’amministrazione Bush respinse questa richiesta, ma diede il via alla pianificazione di un cyber attacco. L’operazione, nome in codice “Giochi Olimpici”, vide coinvolti gli Stati Uniti in collaborazione con tecnici informatici israeliani e i servizi segreti olandesi. L’attacco ha sfruttato quattro zeroday Windows che hanno colpito i PLC Siemens che gestivano le centrifughe di arricchimento dell’uranio facendole andare fuori controllo e compromettendone il funzionamento. Trattandosi di un programma nucleare segreto non sono noti i danni effettivi, ma la stima è che l’attacco abbia rallentato di diversi anni il programma nucleare iraniano.

Lo zeroday nascosto dalla NSA

Nel maggio 2017 si diffuse a macchia d’olio nel mondo il malware WannaCry. Tale malware utilizzava un potente 0day che era stato precedentemente rubato a una nota agenzia di intelligence statunitense: la National Security Agency (NSA).

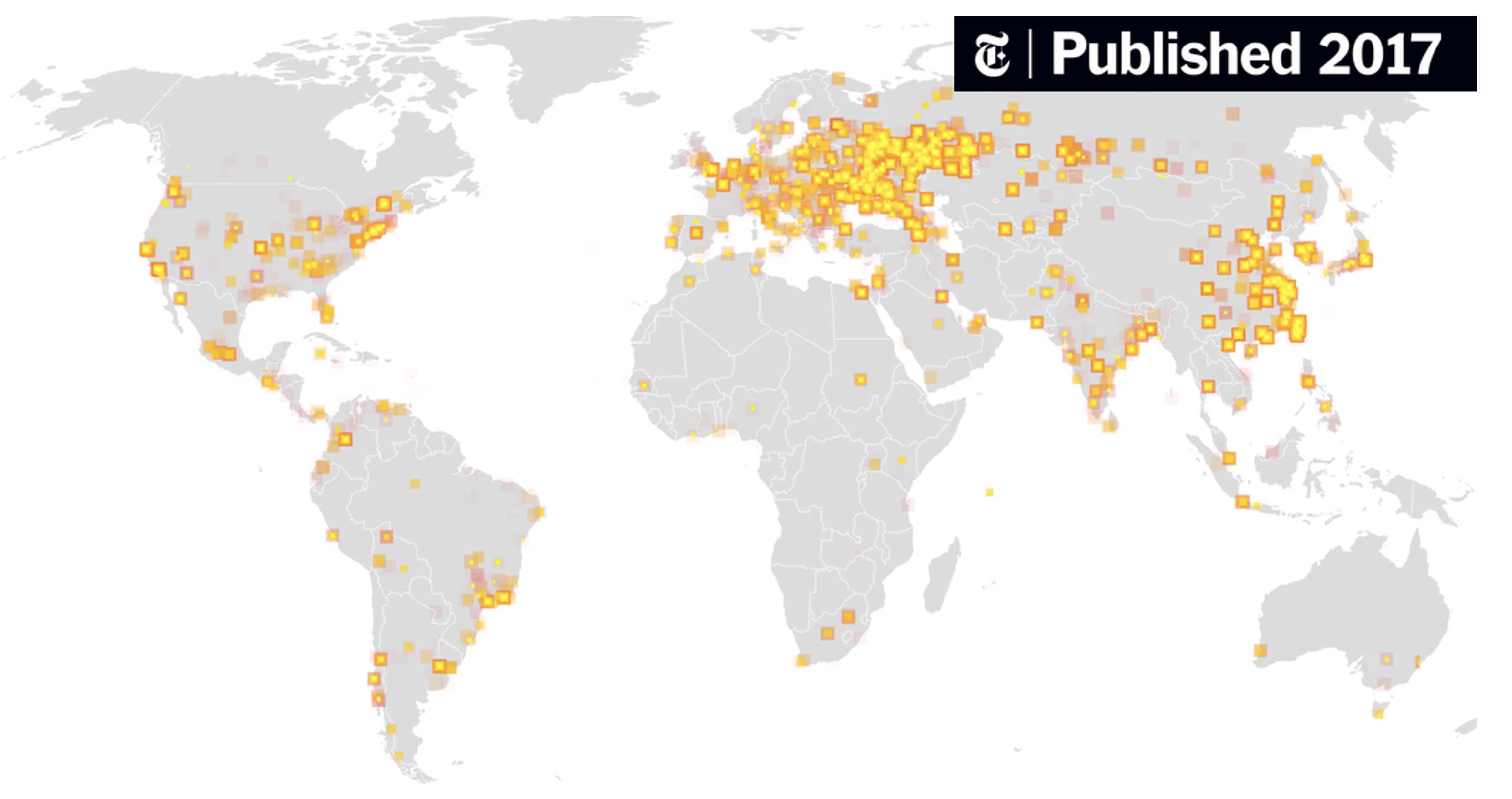

WannaCray per diffondersi, utilizzava uno 0day chiamato EternalBlue che consentiva al malware di rendersi “wormable”, ovvero espandersi da un computer windows ad un altro, avendo pieno accesso alle risorse del computer. Ma perché avvenne tutto questo? Perché Microsoft, non conoscendo questo bug (e relativo exploit), non aveva aggiornato il servizio (nello specifico SAMBA) che risultava vulnerabile ad un attacco 0day. In sintesi, in quei giorni tutti i computer Windows del mondo erano vulnerabili a WannaCry (Fig.B).