Lo scenario attuale delle minacce cyber è caratterizzato da una crescente complessità e sofisticazione delle tattiche utilizzate dagli attori malintenzionati. Questo scenario è influenzato da una serie di fattori, tra cui i conflitti geopolitici in corso, le tensioni tra Nazioni, le rivalità tra gruppi criminali e l’evoluzione delle tecnologie informatiche. È necessario quindi sviluppare un’intelligence sulle minacce, per migliorarne il rilevamento e la prevenzione, il che significa contestualizzare gli attacchi in merito a chi sta attaccando, le sue motivazioni, le risorse e le opportunità di cui dispone.

La Cyber Threat Intelligence (CTI) può essere definita come la conoscenza complessiva e dettagliata delle minacce informatiche attuali o emergenti [1]. Partendo dalla definizione in ambito militare [2], da cui la CTI deriva, l’intelligence è la raccolta e l’elaborazione di informazioni riguardanti entità competitive e i loro agenti, necessarie a un’organizzazione o a un gruppo per la propria sicurezza. L’intelligence è quindi sia un processo che un prodotto.

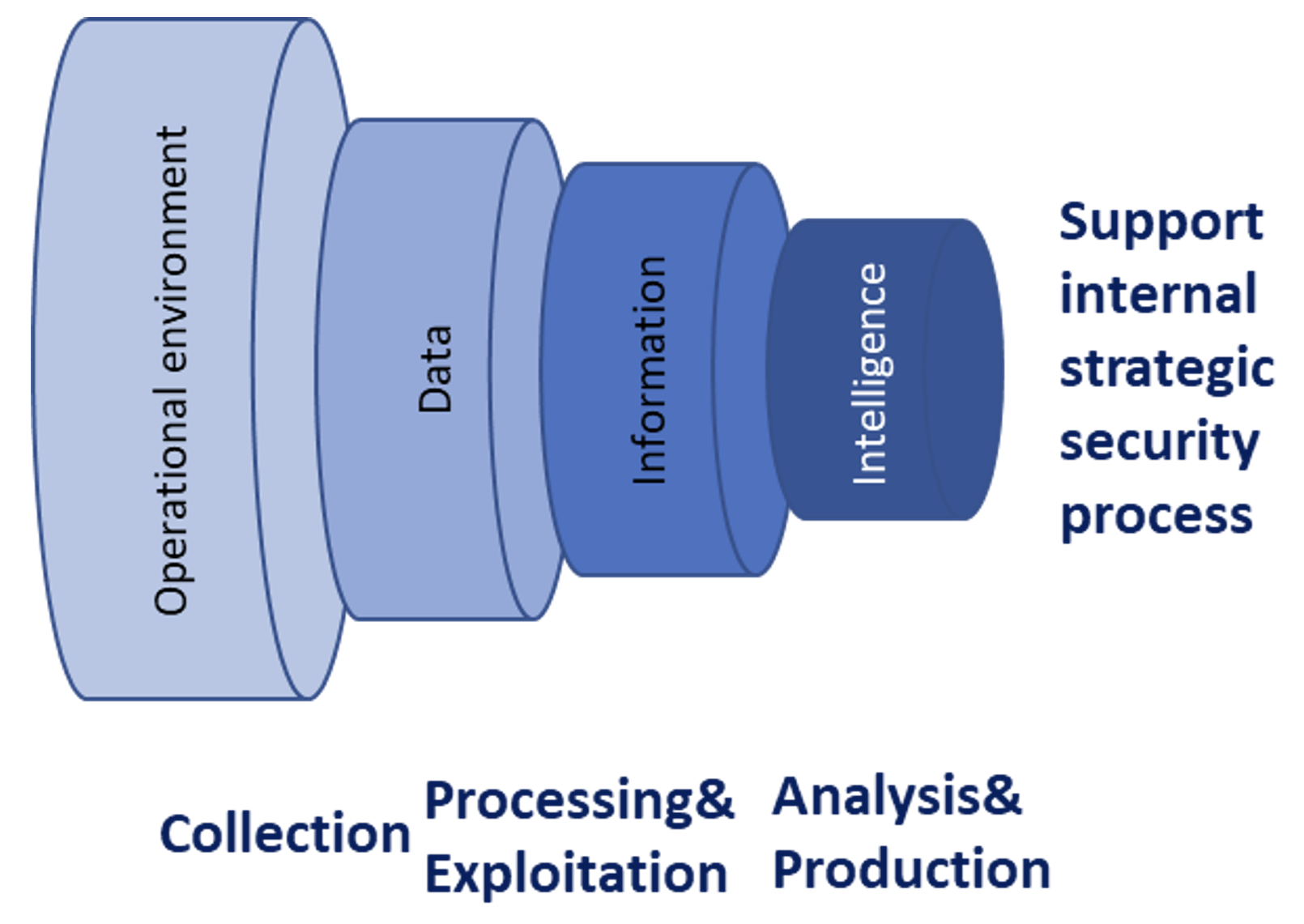

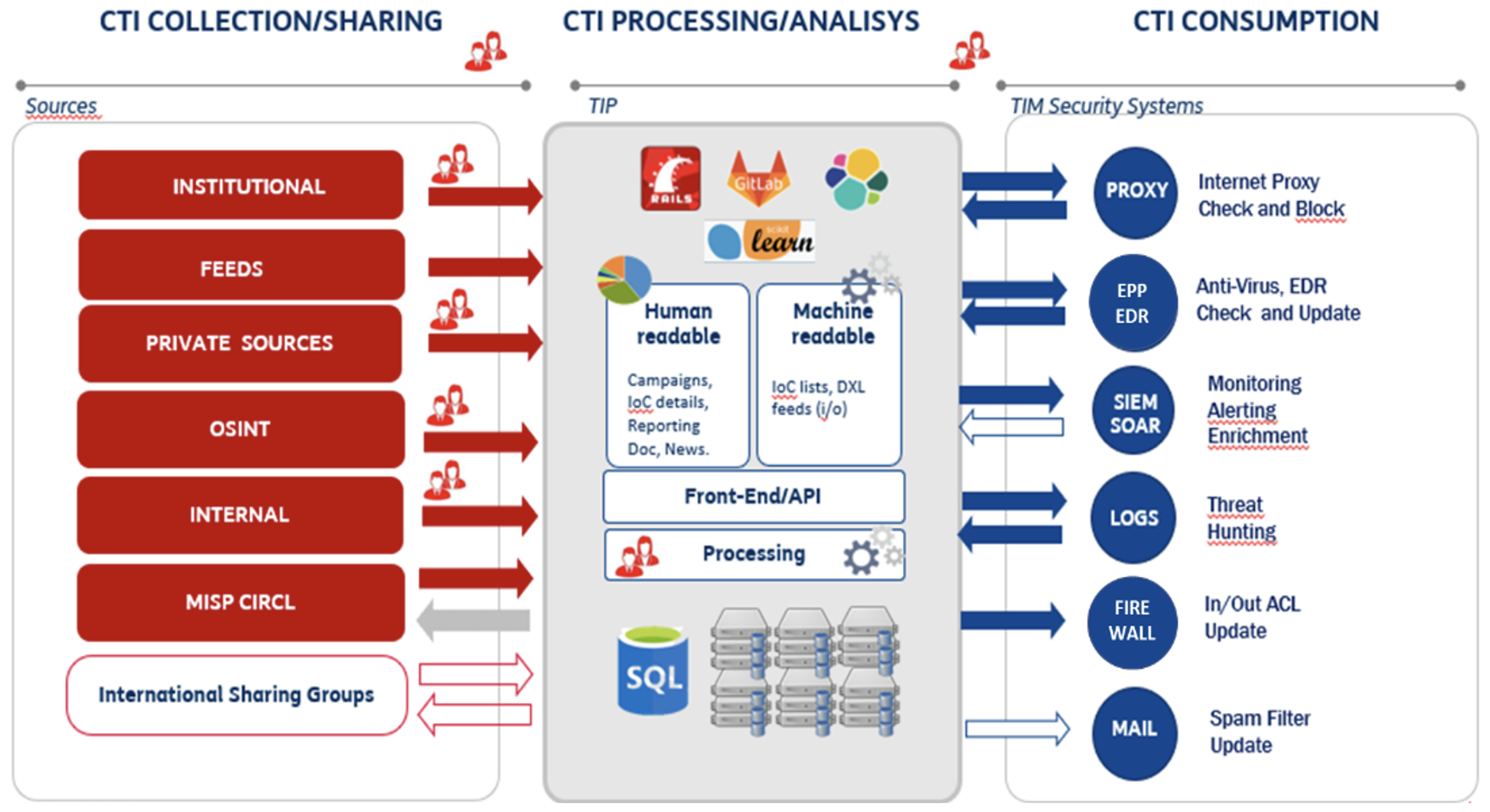

Nell’ambito cyber, la CTI è il processo di raccolta, elaborazione e analisi dei dati mentre il prodotto è la comprensione delle motivazioni, capacità, obiettivi e comportamenti degli attori delle minacce finalizzata a supportare il processo decisionale e a cambiare l’approccio difensivo da reattivo a proattivo. Un’organizzazione deve prima di tutto conoscere cosa può rappresentare una minaccia valutando la Capacità, l’Intento e le Opportunità di un potenziale attaccante. Questo implica che una vulnerabilità da sola non rappresenta una minaccia, ma un’opportunità per un avversario; un malware da solo non è una minaccia a meno che non ci sia l’intenzione di un avversario e un’opportunità per utilizzarlo. La minaccia appare se c’è un’intersezione non nulla tra capacità, intento ostile e opportunità. Ne deriva che la CTI rappresenta tutto quell’insieme di informazioni riconducibili a degli eventi ostili, che consente di far acquisire all’organizzazione un vantaggio strategico e che permette di identificare, prevenire e mitigare le minacce informatiche.

Principali tipologie di Threat Intelligence

L’Intelligence strategica è in grado di ottenere una visione di alto livello sulle tendenze delle minacce informatiche, ad esempio quelle che interessano un determinato settore, o sul come o il perché alcuni asset strategici di un’organizzazione possono essere presi di mira. Aiuta quindi a sviluppare strategie informate per contrastare le minacce a lungo termine.

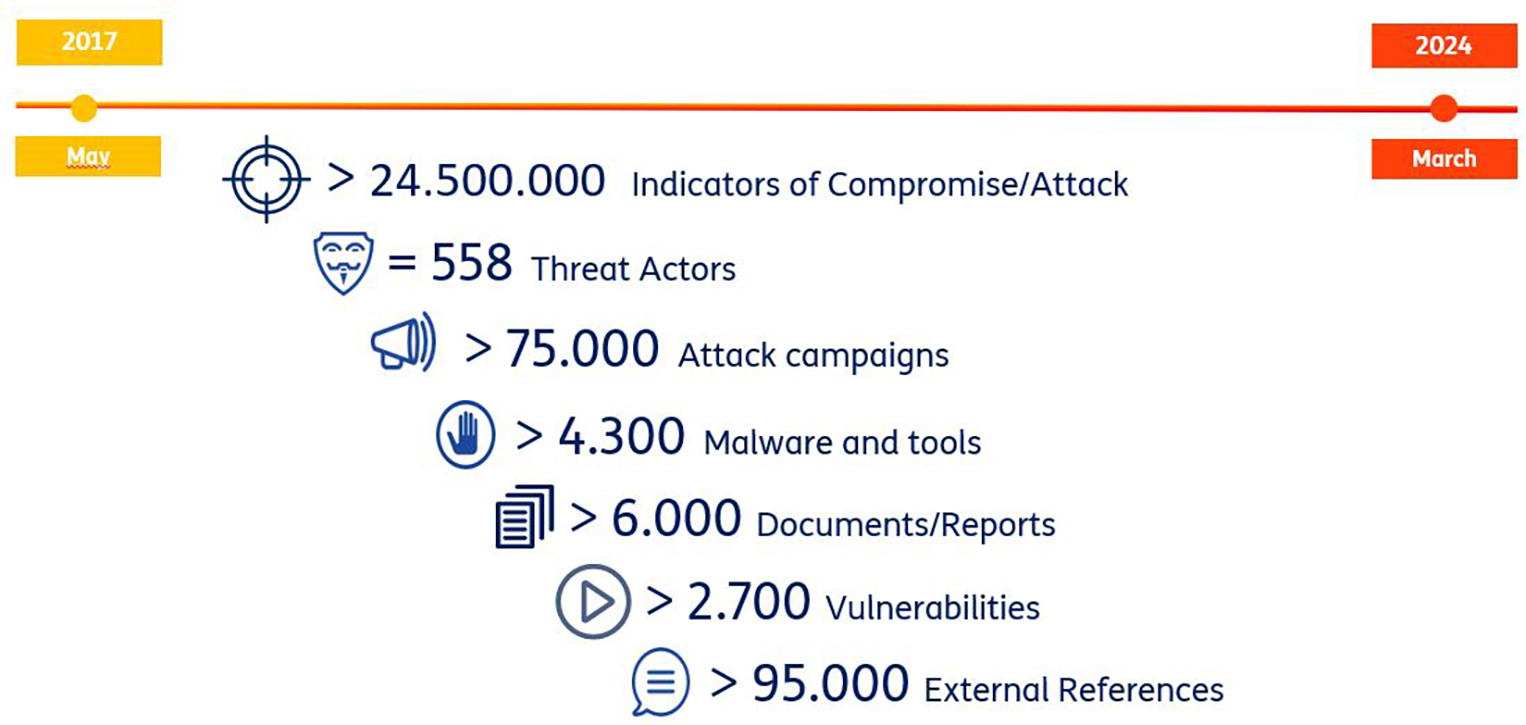

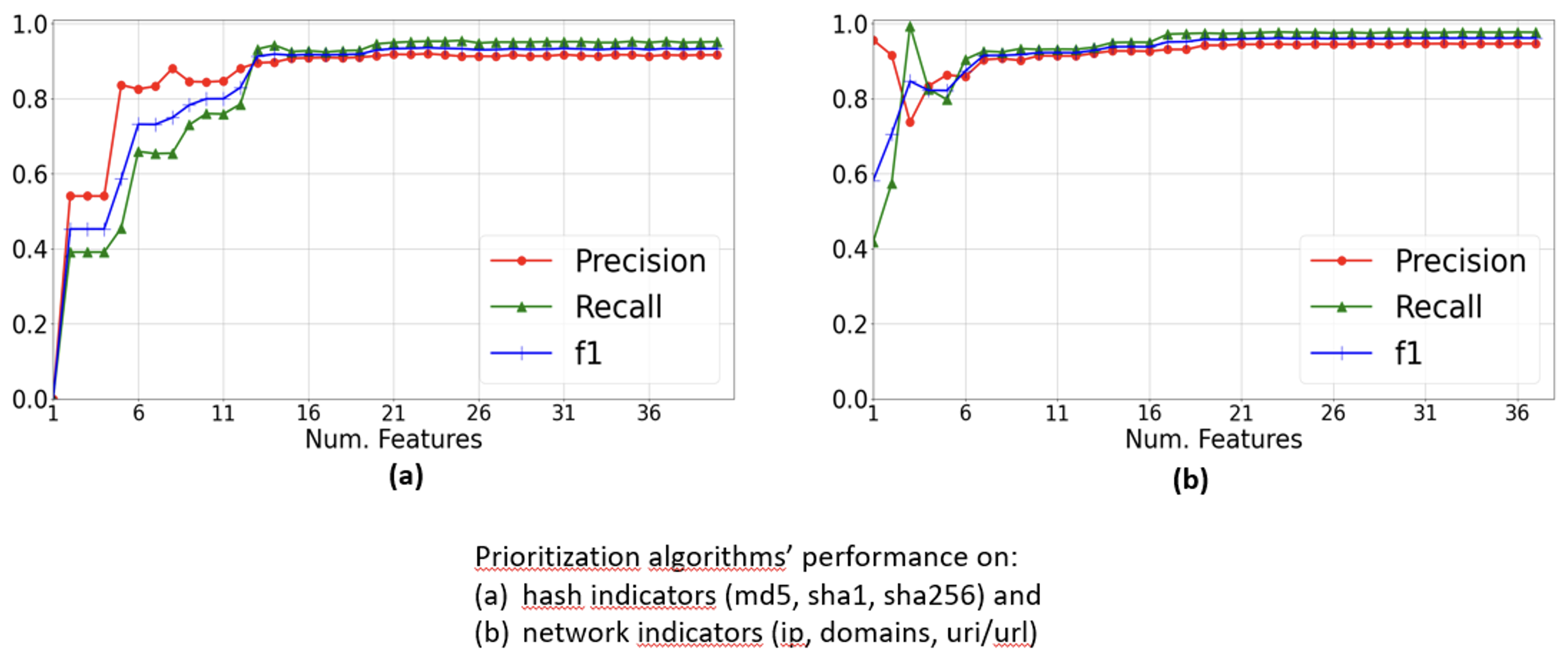

L’Intelligence tattica è finalizzata a identificare indicatori di compromissione (IoC) per aiutare i team di risposta agli incidenti e di sicurezza a rilevare gli attacchi in corso o a prevenirli. Gli IoC includono elementi come indirizzi IP, domini malevoli, hash di malware. L’intelligence tattica in genere ha un ciclo di vita piuttosto breve poiché gli attori cambiano spesso le loro infrastrutture [3].

L’intelligence operativa fornisce informazioni dettagliate su specifici vettori di attacco, descrive le tattiche, le tecniche e le procedure (TTP) degli attori delle minacce. Nasce per rispondere a domande su chi/come/perché e quindi richiede maggiori risorse rispetto a quella tattica. In genere ha una durata di vita più lunga, perché il modus operandi degli attori cambia con meno rapidità rispetto agli strumenti utilizzati [4].

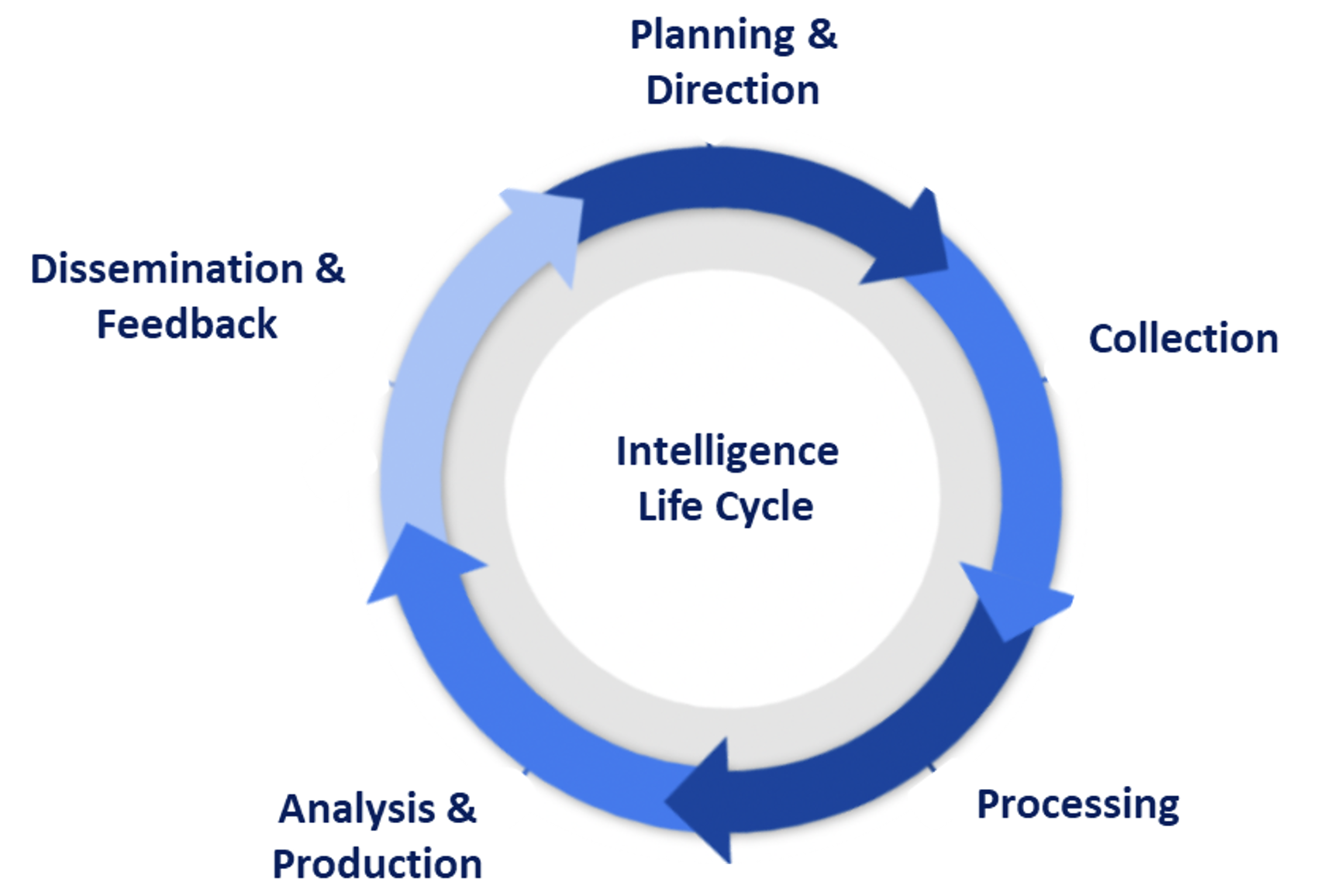

Il ciclo di vita dell’intelligence

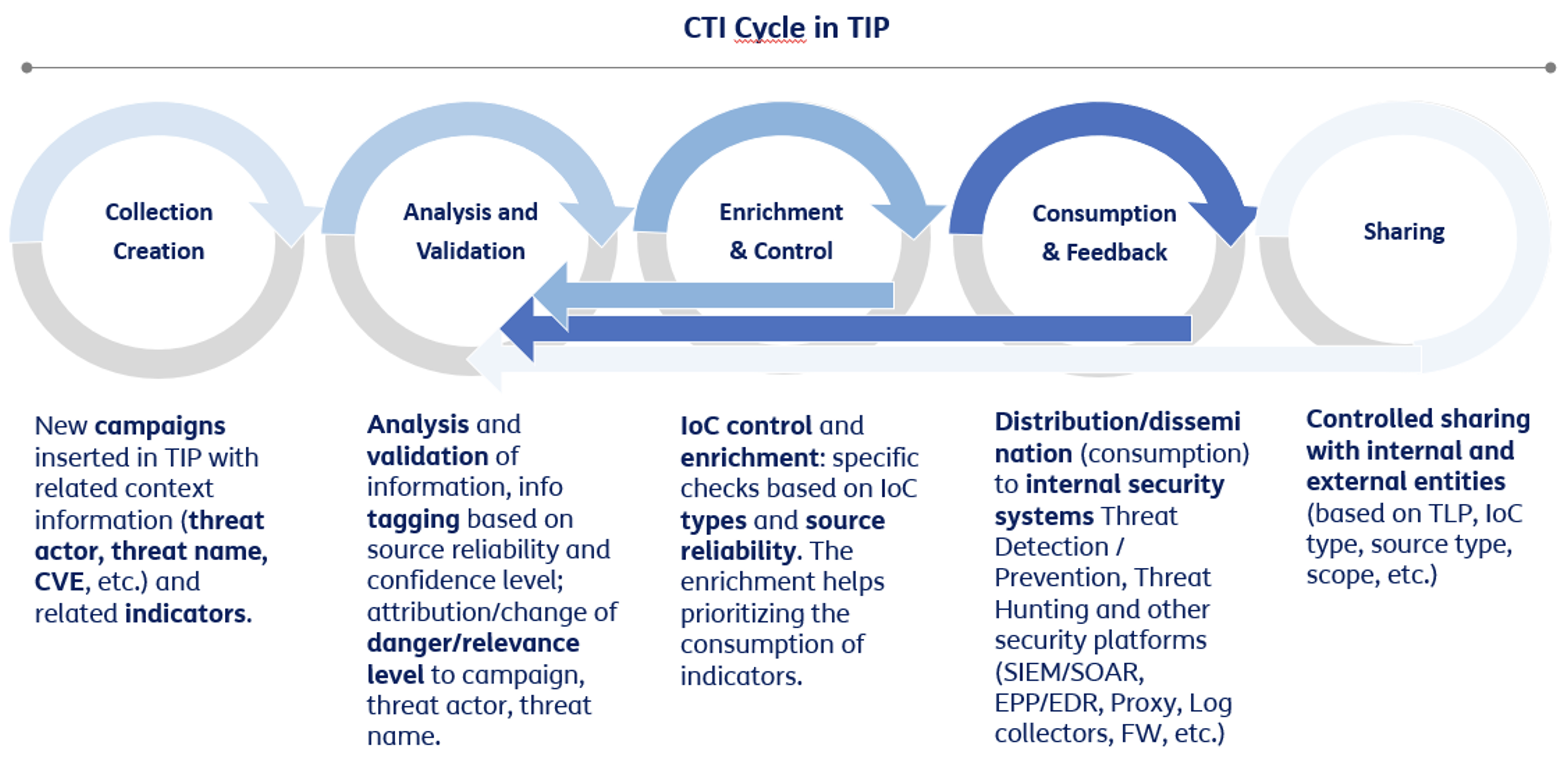

L’acquisizione dell’intelligence scaturisce da un processo che prevede diverse fasi: la pianificazione, raccolta, analisi, implementazione, diffusione. Queste definiscono il ciclo di vita dell'intelligence (Fig.1).